Платформа iSpace — это не просто платформа для совместной работы, это экосистема, в которой ежедневно циркулируют гигабайты корпоративной информации. От эффективности настройки разрешений в iSpace напрямую зависит безопасность данных, соблюдение нормативных требований и уровень доверия к ИТ-инфраструктуре. В этой статье мы расскажем, как грамотно управлять разрешениями, чтобы защитить контент и обеспечить точечный контроль доступа.

Зачем управлять разрешениями в iSpace?

Многие компании совершают одну критическую ошибку: считают, что базовая настройка iSpace "по умолчанию" — это уже безопасность. На самом деле неправильное или избыточное разрешение на доступ может привести к:

Грамотное управление разрешениями — это не разовая настройка, а постоянный процесс, который требует стратегии, мониторинга и четких ролей.

- Утечке конфиденциальной информации

- Нарушению стандартов безопасности

- Потере контроля над важными документами

- Нарушению внутренней иерархии данных

Грамотное управление разрешениями — это не разовая настройка, а постоянный процесс, который требует стратегии, мониторинга и четких ролей.

Базовая архитектура разрешений в iSpace

Прежде чем идти вглубь, нужно понимать, как устроена система разрешений:

- Разрешения назначаются группам и/или отдельным пользователям

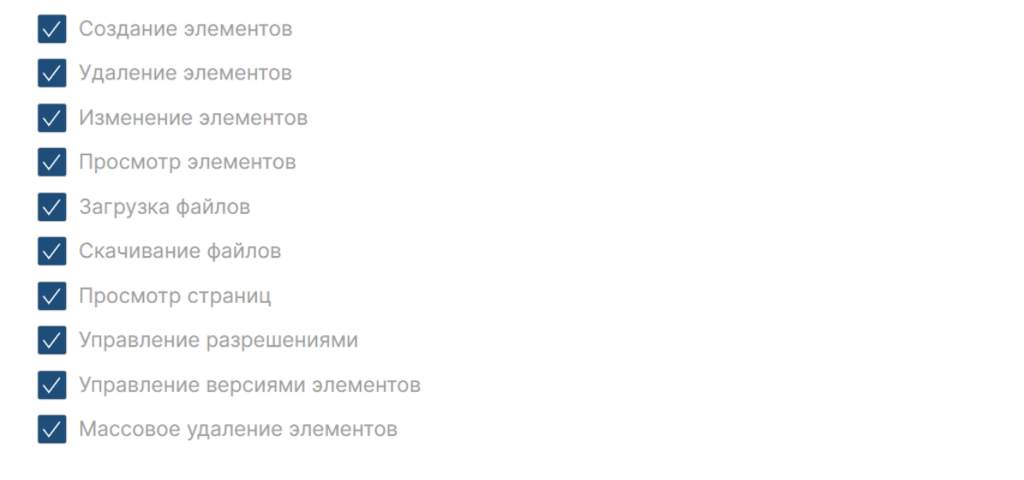

- Уровни разрешений — это предопределенные наборы прав (например, "Чтение", "Изменение", "Полный доступ"). Каждый “уровень” имеет свой перечень полномочий. Пример для уровня “Изменение”:

- Наследование разрешений — элементы, списки и библиотеки по умолчанию наследуют разрешения от родительского сайта.

⚠️ Важно: изменение структуры разрешений может повлиять на производительность, особенно если нарушить иерархию наследования слишком часто.

Как правильно настроить разрешения: пошаговое руководство

Шаг 1. Определите политику доступа

Перед тем как назначать разрешения, ответьте на ключевые вопросы:

Совет: создайте матрицу доступа. Это простой Excel-файл, где перечислены пользователи/группы и соответствующие уровни доступа.

- Кто должен иметь доступ к сайту?

- Какие полномочия по управлению сайтом необходимы пользователям?

- Какие действия с контентом им разрешены (чтение, редактирование, удаление)? Для отдельных пользователей или групп

- Какие данные требуют особой защиты?

Совет: создайте матрицу доступа. Это простой Excel-файл, где перечислены пользователи/группы и соответствующие уровни доступа.

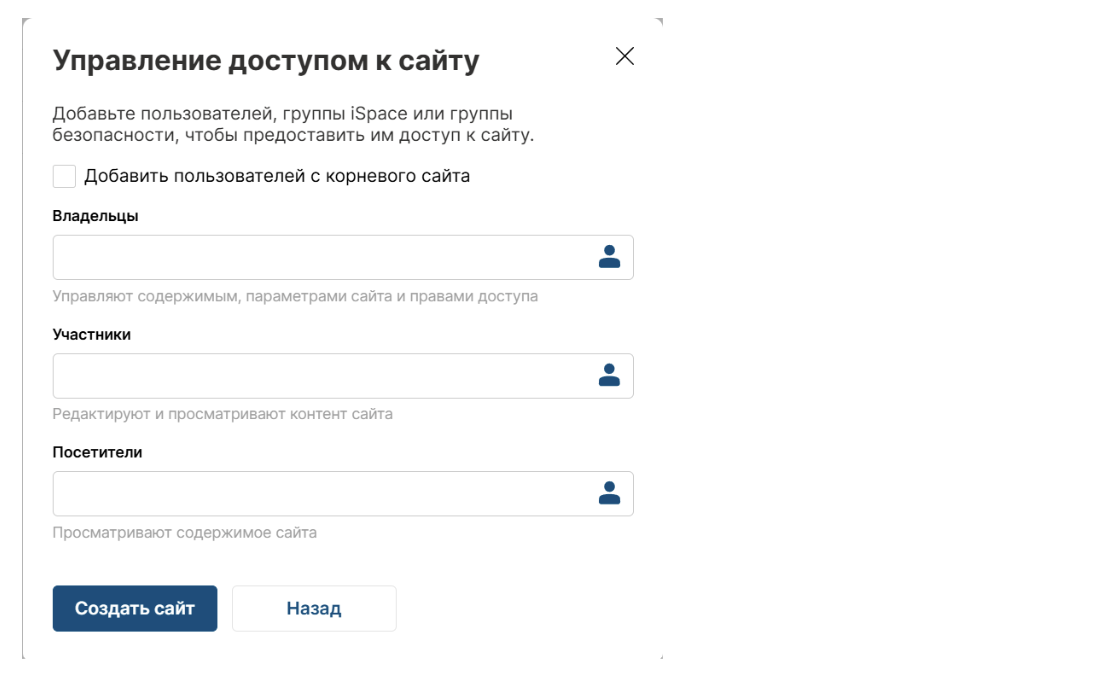

Шаг 2. Создайте группы безопасности

Мы не рекомендуем выдавать доступ напрямую пользователю. Вместо этого:

Это упрощает администрирование и делает управление масштабируемым.

- Используйте группы iSpace или группы безопасности AD.

- Названия групп должны быть понятны: HR_ReadOnly, Marketing_Edit, Finance_Admin.

Это упрощает администрирование и делает управление масштабируемым.

Шаг 3. Ограничьте уровень доступа к минимуму, необходимому для работы

Принцип наименьших привилегий — ключ к безопасности. Никто не должен иметь больше прав, чем нужно.

- Для пользователей, у которых основной сценарий это ознакомление с информацией - роль “Посетитель” и уровень прав "Чтение"

- Для пользователей, которые создают и изменяют контент - роль “Участник” и уровень прав "Изменение"

- Для пользователей, которые должны иметь полномочия управлять сайтом и контентом - роль “Владелец и уровень прав "Полный доступ"

Также платформа iSpace позволяет администратору создавать другие необходимые уровни доступа, которые имеют свой уникальный набор полномочий.

Системные роли пользователей определяют их полномочия по управлению сайтом. Например:

При этом весь спектр полномочий и возможностей пользователя на сайте определяется “пересечением” его системной роли и включением в ту или иную системную группу пользователей сайта (Владелец сайта, Участник, Посетитель), т.к. каждая группа имеет свой уровень доступа (Полный доступ, Изменение, Чтение)

Все это дает необходимую “гибкость” в распределении полномочий пользователей.

Системные роли пользователей определяют их полномочия по управлению сайтом. Например:

- Роль Admin позволяет получать доступ и управление параметрами сайта, пользователями и их полномочиями, управление “корзиной сайта” и др.

- Роль Contributor позволяет управлять представлениями в панели навигации сайта.

- Роли User/Visitor не дают полномочий управления сайтом

При этом весь спектр полномочий и возможностей пользователя на сайте определяется “пересечением” его системной роли и включением в ту или иную системную группу пользователей сайта (Владелец сайта, Участник, Посетитель), т.к. каждая группа имеет свой уровень доступа (Полный доступ, Изменение, Чтение)

Все это дает необходимую “гибкость” в распределении полномочий пользователей.

Шаг 4. Регулярно проводите аудит доступа

Наличие политики не гарантирует ее соблюдение. Раз в квартал (или чаще) необходимо:

- Проверять, кто имеет доступ к чувствительным данным

- Удалять устаревшие аккаунты и группы

Шаг 5. Используйте функции защиты информации

Безопасность — в ДНК платформы iSpace. Поддержка многофакторной аутентификации, SSO, ролевой модели, управление доступом на всех уровнях платформы (бизнес-приложения, сайта, списка, библиотеки, папки списка или библиотеки, отдельного элемента, отдельного атрибута элемента и его вложения (файла)), возможности для интеграции с DLP-системами — всё это делает платформу надёжной даже в условиях самых строгих корпоративных стандартов. Кроме того, iSpace предлагает следующие меры по обеспечению безопасности:

- поддержка различных режимов проверки подлинности (basic, digest, certificate, NTLM, Kerberos) за счет использования identity-провайдера Keycloak;

- реализация единой пользовательской модели, что упрощает управление правами пользователей и групп в масштабе приложения;

- поддержка уникальных разрешений для папок и элементов, находящихся внутри списков и библиотек документов;

- поддержка жизненного цикла объектов;

- Журналирование и логирование действий пользователей;

- возможности интеграции со специализированным ПО, которое контролирует утечки данных и многое другое.

Частые ошибки при управлении разрешениями

🔴 Назначение прав напрямую пользователям (без групп)

🔴 Полный доступ всем членам команды "на всякий случай"

🔴 Отсутствие контроля за вложенными объектами

🔴 Игнорирование гостевого доступа

🔴 Полный доступ всем членам команды "на всякий случай"

🔴 Отсутствие контроля за вложенными объектами

🔴 Игнорирование гостевого доступа

Лучшие практики

✅ Работайте через группы, а не отдельных пользователей

✅ Документируйте все изменения разрешений

✅ Делайте резервное копирование структуры прав

✅ Уведомляйте пользователей об изменении доступа

✅ Документируйте все изменения разрешений

✅ Делайте резервное копирование структуры прав

✅ Уведомляйте пользователей об изменении доступа

Заключение

Платформа iSpace — мощный инструмент для организации корпоративного пространства. Но именно настройка разрешений делает его по-настоящему безопасным. Управление доступом — это не просто техника, а культура ответственности за данные. Инвестируйте в грамотную архитектуру разрешений сейчас, чтобы не платить за ошибки безопасности позже.

Если вы — администратор, ИТ-специалист или контент-менеджер, ваш первый шаг — провести ревизию текущих настроек. А затем — внедрить предложенные практики.

Если вы — администратор, ИТ-специалист или контент-менеджер, ваш первый шаг — провести ревизию текущих настроек. А затем — внедрить предложенные практики.